Content marketing

Comment pirater le site de votre concurrent et sécuriser le vôtre ?

Avertissement : Cet article est à vocation informative et pédagogique. Il va vous permettre :

- D’être sensibilisé au domaine de la sécurité informatique

- De mieux comprendre les méthodes utilisées par les hackeurs

- De protéger votre site web efficacement et durablement des principales attaques de pirates

Nous ne souhaitons pas que vous puissiez pirater le site de votre concurrent avec toutes ces informations sensibles. Le but est de vous informer de la vulnérabilité des différents types de site web.

Les méthodes et outils utilisés sont des ressources disponibles publiquement et utilisables par n’importe qui. Nous ne pourrons en aucun cas être tenus responsables de l’utilisation que vous pourriez réaliser avec ces outils, suite à la lecture de notre contenu.

NB : L’intrusion dans un système de traitement automatisé sans autorisation peut être punie de 2 ans d’emprisonnement et jusqu’à 60.000€ d’amende d’après le code pénal (Loi Godfrain).

Som-mer :

- Aucun système n’est parfait

- Comparatif des CMS

- Les différents types de vulnérabilités et d’attaques

- La boîte à outils du hacker

- Comment sécuriser votre site web (WordPress ou autre CMS)

- Cas pratique : Exploitation d’une faille sous WordPress

- Cas pratique : Phishing via QR Code

Aucun système n’est parfait en matière de sécurité

Pour preuve ♂️ :

Solarwinds est une société spécialisée dans la sécurité et les réseaux informatiques aux États-Unis. L’un des produits de SolarWinds s’appelle Orion et est utilisé par 33 000 clients dont le département du Trésor des États-Unis, le département d’État des États-Unis, celui de la Santé et des Services sociaux des États-Unis, de la Sécurité intérieure des États-Unis, ou encore de l’Énergie des États-Unis. Pas des petites TPE mal informées quoi !

Le 8 décembre 2020, ils ont découvert qu’ils étaient infiltrés par une équipe de hackers depuis environ 1 an. Ces pirates (russes, selon les américains) avaient accès à l’intégralité de leurs données. Solarwinds est une entreprise censée s’occuper de la sécurité de données sensibles. Elle-même a réussi à se faire court-circuiter par des hackers.

En conclusion, rien n’est parfait quand il s’agit de protéger son site web, mais on peut tout de même limiter la casse ! (et vous êtes normalement moins attractifs que les départements nucléaires des grandes puissances mondiales pour les pirates )

Comparatif des CMS en matière de sécurité

WordPress, Drupal, Shopify, Wix, Jimdo, Joomla.. et tant d’autres.

Il existe un nombre impressionnant et incalculable de CMS dans le domaine de l’édition de sites web.

Il faut bien faire la différence entre un CMS Open Source et un CMS propriétaire. Nous vous expliquons cela juste en dessous.

Il y a des CMS pour tout type de structure (indépendant, PME, ETI, grand groupe…), et ces derniers sont utilisés sur plus de 60% des sites réalisés dans le monde.

Tous les sites web sont la cible d’attaques de pirates informatiques. Ceux réalisés par un CMS sont encore plus en proie à diverses failles informatiques, qui sont monnaie courante sur ce type de CMS, surtout pour les systèmes Open Source.

Il faut garder en tête qu’un hacker est fainéant et son souhait va être de toucher le plus d’utilisateurs possible et d’infiltrer de manière visible ou invisible le plus de serveurs possibles.

CMS Open Source (comme WordPress) vs CMS propriétaire (comme Shopify)

Le code Open Source attribué à certains CMS est ouvert et disponible. Le développeur ou le chercheur en sécurité va pouvoir comprendre le fonctionnement du code et ainsi faire remonter des failles ou autres problématiques. Ce type de CMS possède une force au niveau de sa communauté. En effet, les usagers actifs sont en continuel test and learn de la plateforme et font régulièrement remonter des bugs récurrents. (WordPress vient d’atteindre 40% d’utilisations sur les sites web).

Le code propriétaire quant à lui (Comme Shopify, ou encore Wix) n’offre pas la possibilité de gérer le code et la partie technique. Une équipe dédiée intervient en interne pour s’occuper de la partie sécurité de ce type de code. Pour mener à bien leur mission anti-faille, les équipes utilisent des systèmes appelés “Bug Bounty” (ou prime aux bogues en français).

Ce système de prime fait appel à des entreprises chargées d’attaquer une partie du site pour vérifier sa fiabilité. Aussi à faire remonter les vulnérabilités pour les patcher ou corriger (section de code que l’on ajoute à un logiciel afin d’y corriger des problèmes).

Si vous êtes amené à utiliser un CMS connu et populaire, l’avantage est qu’il sera régulièrement mis à jour et actualisé (comme WordPress).

A contrario, si vous faites développer un site sans CMS par des développeurs, les mises à jour de maintenance ne sont pas effectuées sur le long terme. Des fonctionnalités vont devenir rapidement obsolètes et votre site deviendra aussi vulnérable qu’un site CMS !

Conseil : faites appel à un prestataire de maintenance ou négocier un contrat avec vos développeurs pour éviter l’obsolescence de votre sécurité et vos fonctionnalités afin de protéger votre site web.

Le facteur à prendre en compte : la typologie des utilisateurs

N’importe quelle personne va pouvoir créer son site simplement. Par contre, le niveau de connaissance en termes de sécurité ne sera pas le même.

Exemple : sur WordPress, une personne voulant protéger son site web va utiliser un plugin. Alors qu’un utilisateur Drupal lui, ne va pas avoir les mêmes réflexes de protection car la technicité est différente…

Ce n’est donc pas toujours le CMS qui est en cause, mais l’utilisation que l’utilisateur fait du CMS qu’il a sélectionné !

A titre d’exemple, aucun site web WordPress que nous avons en gestion n’a été piraté depuis les début de l’agence WordPress lyonnaise Pilot’in. Car nous avons les bons process et les bons réflexes sur cet outil que nous connaissons bien !

Voyons désormais ce qui peut vous attendre et comment vous en protéger !

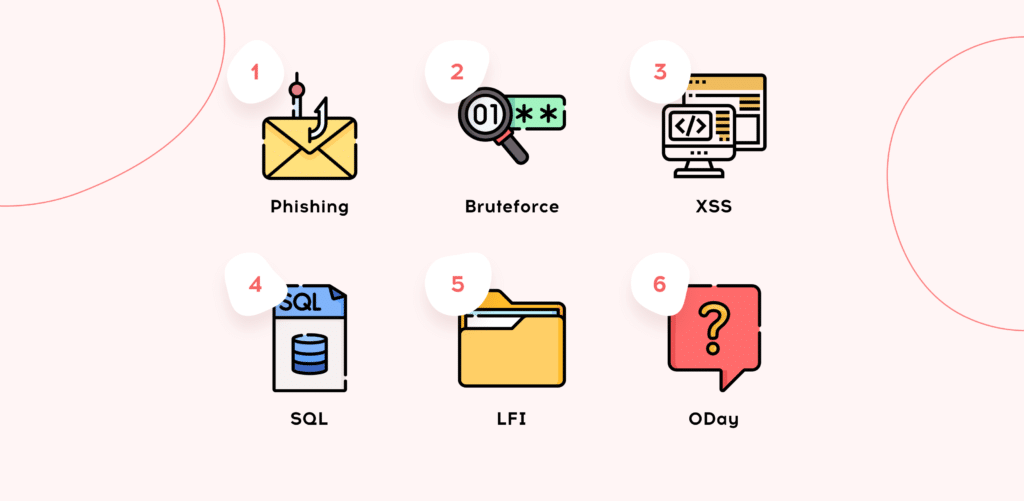

Les principales vulnérabilités et attaques informatiques

Les principales failles

1) Phishing

Le phishing (la pêche) est une technique répandue qui vous laisse croire que vous naviguez sur une page sécurisée. Elle reprend les codes d’une page que vous connaissez et vous laisse croire que vous pouvez livrer des informations sensibles sans crainte.

Le fonctionnement se base sur un formulaire qui vous demande un identifiant ainsi qu’un mot de passe (ou pire, un numéro de carte bancaire avec date d’expiration). À la soumission de ce formulaire, la fausse page va vous diriger vers la page originale. Cela passe donc inaperçu. Cette technique fonctionne sur la crédulité des utilisateurs, elle permet d’extorquer un bon nombre de données importantes.

Pour contrer le Phishing : Vérifier l’URL. Le https par exemple n’est pas un indicateur révélateur du phishing, en revanche, l’autre partie d’une URL peut l’être.

Exemple : www.googIe.com, vous n’avez pas vu le piège ?

C’est ce qu’on appelle du “Typosquatting” (typosquattage). Le fonctionnement de ce type de leurre repose sur l’achat de faux noms de domaines qui se rapprochent des originaux. Ici, nous avons changé le L en i majuscule.

2) Bruteforce(Attaque par force brute)

Ces attaques reposent sur les identifications. Un robot va tester des milliers voir des millions de combinaisons sur des sites afin de trouver des identifiants et des mots de passe.

Ces mêmes robots vont utiliser des fichiers que l’on appelle Wordlist, aussi appelés “Combo”. (Suite d’un identifiant, séparé avec deux points et le mot de passe) et les exécuter jusqu’à trouver la bonne combinaison.

Pour contrer un hack Bruteforce : Un firewall est important, surtout sur les sites WordPress, il va permettre notamment de bloquer l’IP d’un pirate au bout de 5 tentatives infructueuses.

3) XSS (Cross site scripting)

Cette faille est une vulnérabilité liée aux scripts qui sont chargés sur une page côté client. Elle permet à un pirate de modifier à sa guise des éléments à partir du navigateur. Certaines URL et des champs de formulaires ne sont pas assez sécurisés. Cela va permettre au hacker de pouvoir intégrer du code à partir de ces champs. Cette méthode permet aussi des vols de “cookies” massifs, qui permettent de sauter l’étape de l’identifiant, ce qui rend l’attaque encore plus dangereuse.

4) SQL (relative aux bases de données)

Sur certains sites on peut lancer des requêtes SQL afin de pouvoir modifier la base de données, la supprimer ou encore exporter des données pour les revendre.

5) LFI (Local file intrusion)

Cette faille permet de remonter un fichier en particulier.

Par exemple, si vous installez une extension d’un site qui a une faille LFI, cette extension va permettre de remonter à d’autres fichiers (mots de passe, sauvegardes, fichiers de configuration..)

6) 0Day

Cette faille est la faille la plus dangereuse car elle est détectée par les hackeurs mais est inconnue de l’éditeur du logiciel.

La boîte à outils du hacker

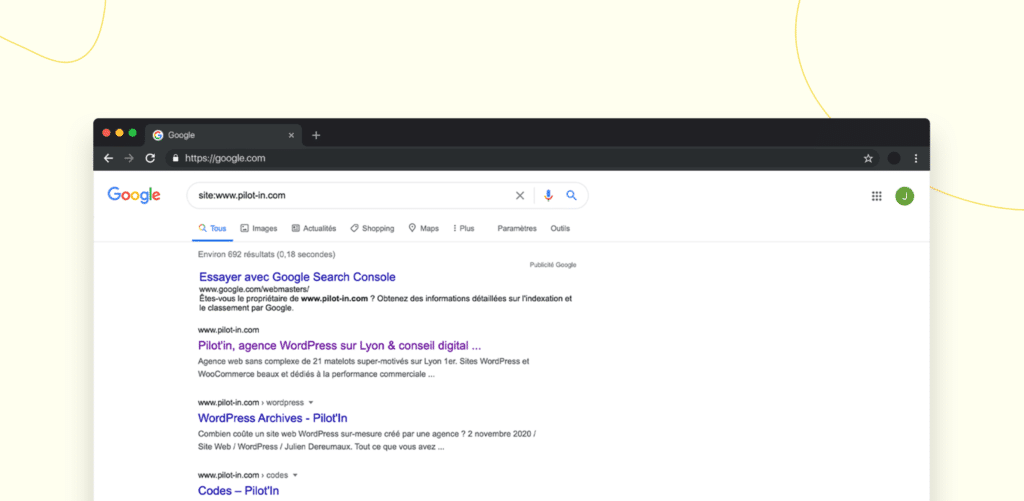

Google Dorks (“abruti révélé par Google, d’après Wikipedia) ou Google hacks

Créé en 2002, les Google Dorks sont un système de recherche qui utilise des opérateurs spécifiques et qui va permettre de cibler vos requêtes. Le but étant d’obtenir des résultats très précis dans le moteur de recherche.

Google Dorks site “site:www.test.fr” : Permet de rechercher une info précise sur un site web donné.

inurl:/login.rsp : cible les webcams en ligne

inurl:/phpMyAdmin/setup/index.php?phpMyAdmin= : cible des zones d’administration de PHPMyAdmin

Ces Google Dorks existent en nombre et permettent de cibler une requête, très utilisés par les hackers.

Kali Linux : la distribution préférée des hackers

Cette distribution est liée au “Pentest” (ou test d’intrusion) et est composée d’une multitude d’outils qui va vous permettre de faire de nombreux tests liés à la sécurité (attaques de point wifi, analyse de vulnérabilité sur les sites web etc..).

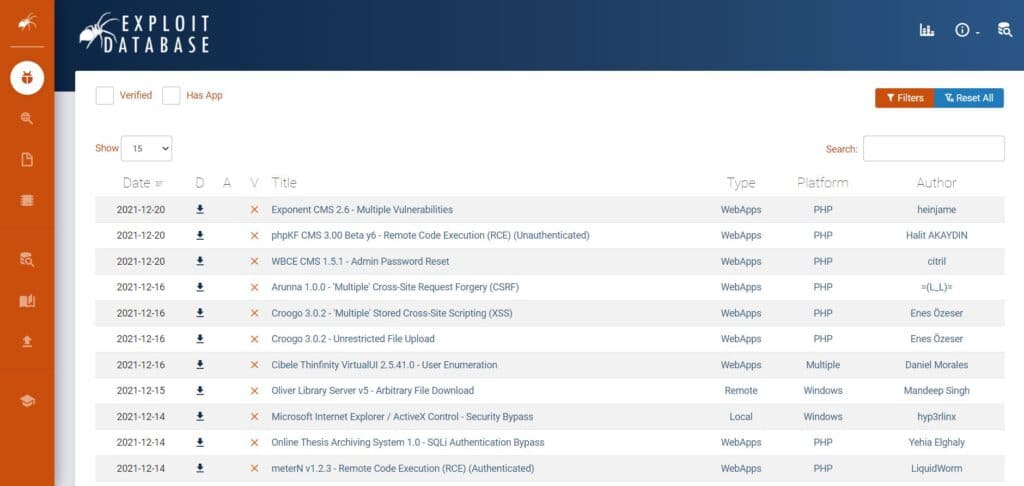

Exploit DataBase

C’est une base de données utilisée par les chercheurs en sécurité pour publier des correctifs sur certaines failles. Vous pourrez y trouver des ressources détaillées sur les vulnérabilités, comme les “POC” (proof of concept), qui va permettre aux utilisateurs de tester la faille, mais également aux hackers de pirater des sites.

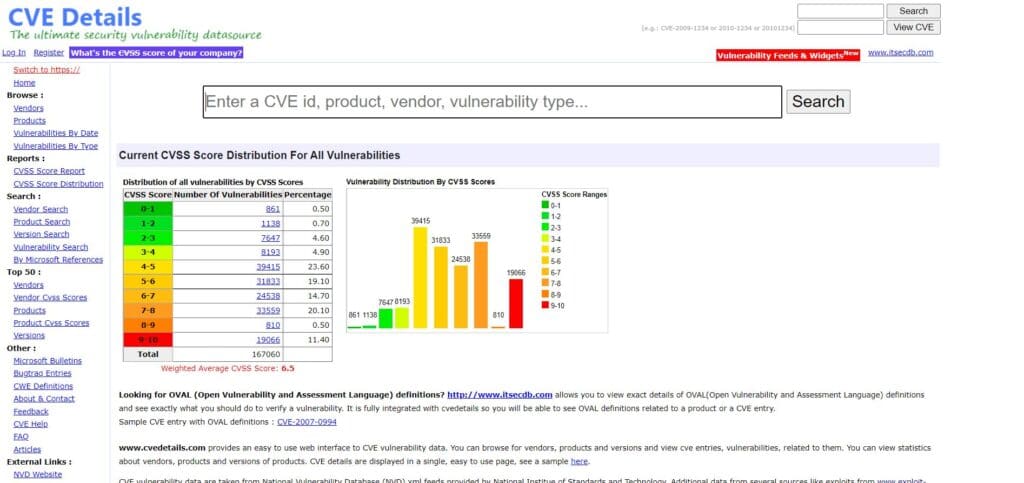

CVE Détails

CVE Détails est une base de données qui permet d’effectuer des recherches par type d’éditeur de données de logiciels ou autres filtres. Chaque vulnérabilité est identifiée par un code unique (CVE), ce qui facilite sa localisation dans la base de données. Cette base permet de lister non exhaustivement des vulnérabilités connues. C’est un outil précieux quand on commence à multiplier l’intégration de plugin sur son site par exemple.

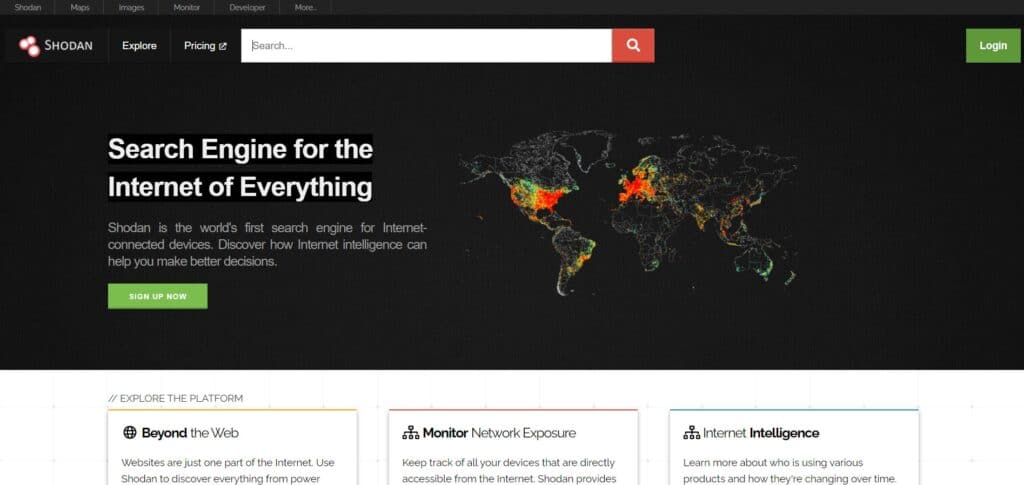

Shodan

Base de données qui va référencer des adresses IP d’éléments connectés, comme des webcams reliées à internet… Les fabricants de ces mêmes produits (surveillance, domotique..) ne préconisent aucune notion de sécurité dans leur argument de vente et dans la phase de conception du produit, ce qui les rend vulnérables.

Dark web

Ce réseau permet au hacker de communiquer en toute sécurité, via le réseau Tor (réseau crypté avec des nœuds de serveurs, qui permet d’anonymiser les connexions TCP). Sur le dark web (ou les darknets), on peut vendre des failles ou des services de hacking.

Comment protéger votre site web ?

Choisissez un bon hébergement web

Votre hébergement stocke vos données et fichiers, il se doit d’être résistant aux bugs ainsi qu’aux attaques. Prendre un hébergement costaud signifie également pouvoir bénéficier d’une réactivité des services en cas de problème ou de faille.

Nous travaillons depuis plusieurs années avec o2switch et nous sommes très satisfaits de la qualité de leur prestation et de la rapidité de réponse du support. De plus, ils ont une démarche éco-responsable avancée nous permettant d’assurer une belle prestation d’hébergement à nos clients tout en étant en phase avec nos valeurs.

Voir leur offre mutualisée à 5€ par mois

![]()

Hébergeur suisse avec une excellente réputation et une démarche éco-responsable et sociale très avancée.

Protégez votre site des attaques avec Wordfence

Wordfence est une extension de sécurité qui va servir de firewall (bloquer les tentatives d’attaque sur votre site). Elle analyse les dernières mises à jour de WordPress et les compare à votre site, si une faille est détectée, elle vous prévient. On peut en citer d’autres telles que : iteam security, Secupress…

Conseil : lorsque vous vous équipez en extension sur WordPress, documentez-vous suffisamment, lisez les avis et les tests, surtout concernant les extensions de sécurité.

Mettez à jour votre CMS et WordPress

Il est très important de ne pas repousser les mises à jour car elles sont faites pour améliorer en permanence le système et protéger votre site. Veillez donc à bien actualiser vos thèmes et vos extensions, vous pouvez d’ailleurs activer les mises à jour automatiques.

Conseil : vous pouvez faire votre veille ou activer une alerte dans votre veille sur l’actualité sécurité de WordPress (wordpress security). Cela vous permettra d’être au courant en temps réel de grosse attaque sur des plugins ou autre, et d’aviser rapidement.

Si vous n’êtes pas sûr de votre coup pour la mise à jour d’une extention (notamment pour tout ce qui concerne WooCommerce), faites-vous accompagner par un développeur de confiance.

Si besoin, prenez contact avec Pilot’in pour que nous puissions vous guider sur le sujet et auditer gratuitement votre site pour contrôler que tout aille bien !

Sauvegardez régulièrement votre CMS

Faire des sauvegardes vous évitera de vous retrouver dans des situations délicates. Par exemple, si vous faites face à une attaque ransomware, et que vous avez bien effectué vos sauvegardes régulières, vous ne perdez pas l’avantage face au pirate.

Conseil sécurité bonus : pensez à sauvegarder à deux endroits différents.

Exemple : sur un drive (comme Google Drive) et sur un hébergeur (comme O2Switch)

Vous vous souvenez certainement de l’incendie d’OVH qui avait mis ces sauvegardes à des étages différents mais dans le même bâtiment, ne faites donc pas cette même erreur

Sécurisez des mots de passe

Extrêmement important !

Le saviez-vous ? Le mot de passe le plus populaire en 2020 était 123456…

Préférez des mots de passe quand même bien plus sécurisés avec des outils comme Dashlane ou 1password.

La majorité des piratages se fait via des erreurs humaines et non techniques, soyez-donc très vigilant !

Testez, auditez et faites-vous accompagner

Il existe de nombreuses sociétés spécialisées en sécurité. Une bonne maintenance de site WordPress est synonyme de sécurité. Un professionnel de cybersécurité est certainement très qualifié pour ce genre de tâche, voire « trop » qualifié. Avant de mobiliser un pro, interrogez-vous sur le niveau de sécurité dont votre site WordPress a besoin. Pilot’in peut s’occuper de la maintenance de votre site WordPres avec des tarifs bien plus compétitifs que certains experts de cybersécurité.

Parmi les sociétés spécialisées en sécurité, il y a par exemple, Actecil et Vaadata (lyonnais ). Ce sont des sociétés spécialisées en cybersécurité que l’on vous recommande.

Il en existe plusieurs, n’hésitez pas à vous rapprocher de ce type de structure pour auditer votre site et activité en ligne.

Retrouvez tout le replay de notre webinar sur le sujet du piratage de site web :